Log4Shell: la tempesta è ancora in corso, ma non si sa chi ne sta approfittando

di Giancarlo Calzetta

L'Agenzia per la cybersicurezza: "Grave vulnerabilita' dei sistemi"

Sono state emesse ben tre patch per chiudere quella vulnerabilità. Proviamo a capire cosa si è capito finora

3' di lettura

Il 10 di dicembre è stata svelata una vulnerabilità gravissima nella libreria Log4J 2, chiamata Log4Shell, che metteva alla mercé dei criminali una grossa fetta dei server e dei dispositivi collegati a Internet. Da allora, sono state emesse ben tre patch per chiudere quella vulnerabilità e alcune altre che sono state rilevate in seguito. La versione attuale di Log4J 2, la 2.17, sembra esser sicura e chiunque usi Log4J 2 dovrebbe installarla sostituendo quelle precedenti per evitare grossi guai.

Ma intanto, in Russia…

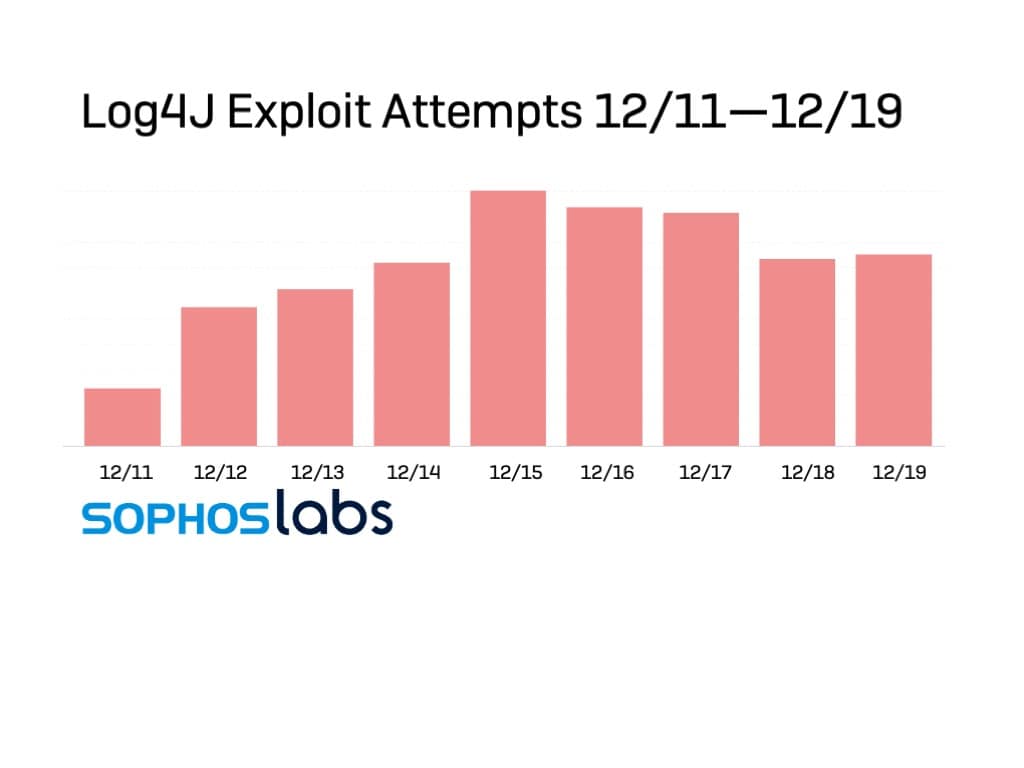

Nonostante sia passata più di una settimana da quando è stata scoperta, il ricercatore specializzato in sicurezza informatica Sean Gallagher che lavora come Senior Threat Researcher presso Sophos, ha scoperto che il volume degli attacchi basati su questa vulnerabilità non sta scemando come di solito accade quando si scopre una “normale” vulnerabilità. Il decorso tipico di questi eventi, infatti, vede un picco di attacchi successivo alla scoperta e poi una veloce diminuzione dei tentativi di sfruttarne gli effetti man mano che le aziende corrono ai ripari. Con Log4Shell, non sta succedendo e analizzando il traffico che Sophos sta rilevando presso i propri clienti ci si può fare un'idea di come sia strutturata a livello mondiale la catena degli attacchi su larga scala, quelli gestiti da gruppi di criminali e governativi.

Un esempio lampante di perché è difficile capire chi attacca

Guardando il report di Sophos relativo all'analisi del traffico che viene generato da chi sta cercando di usare la vulnerabilità Log4Shell c'è una cosa che salta all'occhio: è difficilissimo capire dove davvero risiedano gli attaccanti. L'attacco Log4Shell, infatti, si compone di due parti: la prima è quella di inviare a un server o ad un dispositivo vulnerabile una richiesta web scritta per sfruttare la vulnerabilità; la seconda è quella di mettere a disposizione un malware da qualche parte che verrà scaricato dal bersaglio colpito dalla prima azione. Ebbene, secondo il grafico che si vede qui sotto, appare lampante che la maggior parte degli attacchi passi dalla Russia prima di andare a colpire i bersagli. Ma attenzione: il fatto che l'ultimo computer usato per lanciare l'attacco sia in Russia non vuol dire che il mandante sia in Russia. In secondo luogo, una percentuale non trascurabile degli attacchi, sempre secondo Gallagher, che è stato deciso di non inserire nel grafico, usa una connessione VPN di NordVPN per mascherare il punto di partenza ed esce da Panama. Infine, circa l'11% dei tentativi d'attacco totali sono generati da una botnet, una rete di computer “zombie” compromessi tramite malware e attualmente al servizio di criminali, che si chiama Kinsing ed è specializzata nel “minare” criptomonete.

Il ruolo della Russia

OK, però sembra proprio che la Russia giochi un ruolo importante. Che molti grandi gruppi di cyber-criminali sia di stanza in Russia è cosa nota, ma il fatto che la maggior parte degli attacchi arrivi dal Paese di Vladimir Putin risiede più nel fatto che ci sono molti computer (e dispositivi) compromessi che altro. Infatti, quando andiamo a vedere dove si trovano i server che supportano la seconda parte dell'attacco, le cose cambiano radicalmente. Quasi due terzi delle richieste malevole, infatti, puntano verso server che si trovano in India e oltre il 40% verso server posti negli Stati Uniti. Il totale supera il 100% perché nella stessa richiesta malevola si possono inserire più indirizzi di destinazione dal quale far scaricare il malware e quindi quasi tutti ne usano più di uno. A complicare il tutto c'è il fatto che circa il 18% del traffico malevolo generato passa da Interactsh, una piattaforma usata sia da ricercatori di sicurezza (i buoni) sia da criminali e agenti governativi (i cattivi).

A chi bisogna dare la colpa, quindi, per questi attacchi?

Non si può puntare il dito contro un singolo Paese o gruppo dal momento che è ovvio, a giudicare dalla mole e dalla varietà di tecniche, che praticamente tutti i grandi gruppi stanno cercando di sfruttare questa vulnerabilità e quelle scoperte nei giorni seguenti per i propri fini.

In conclusione: cosa fare? Nonostante sia difficile capire chi è che sta attaccando i singoli bersagli, tutte le aziende che hanno esposti dei servizi su Internet devono aver chiaro un concetto: bisogna aggiornare Log4J 2 all'ultima versione o escluderlo dall'infrastruttura. Le operazioni di mitigazione che sono state indicate subito dopo la scoperta della prima vulnerabilità sono ormai obsolete (e lo sono diventate nel giro di poche ore, purtroppo) a causa di varianti nella tecnica di sfruttamento e di nuove vulnerabilità trovate nella stessa libreria. Sarebbe una buona idea anche quella di commissionare un penetration test specifico per verificare che non ci siano software che usano vecchie versioni di Log4J a nostra insaputa.